在不自由中创造自己的自由:变得难以被追踪的简单方法(1)

- Trust No One. Verify Everything. Leave No Trace

“应对一个不自由世界的唯一方法就是让自己变得自由,以至于你的存在本身就是一种有力的反抗。” —— Albert Camus

这是一个分为多部分的系列文章,其中每个部分都包含独特的信息,所有这些信息都指向一个共同的主题:争取自由的运动中的自我保护。

您肯定理解这是什么意思。那么就不废话了,现在开始。

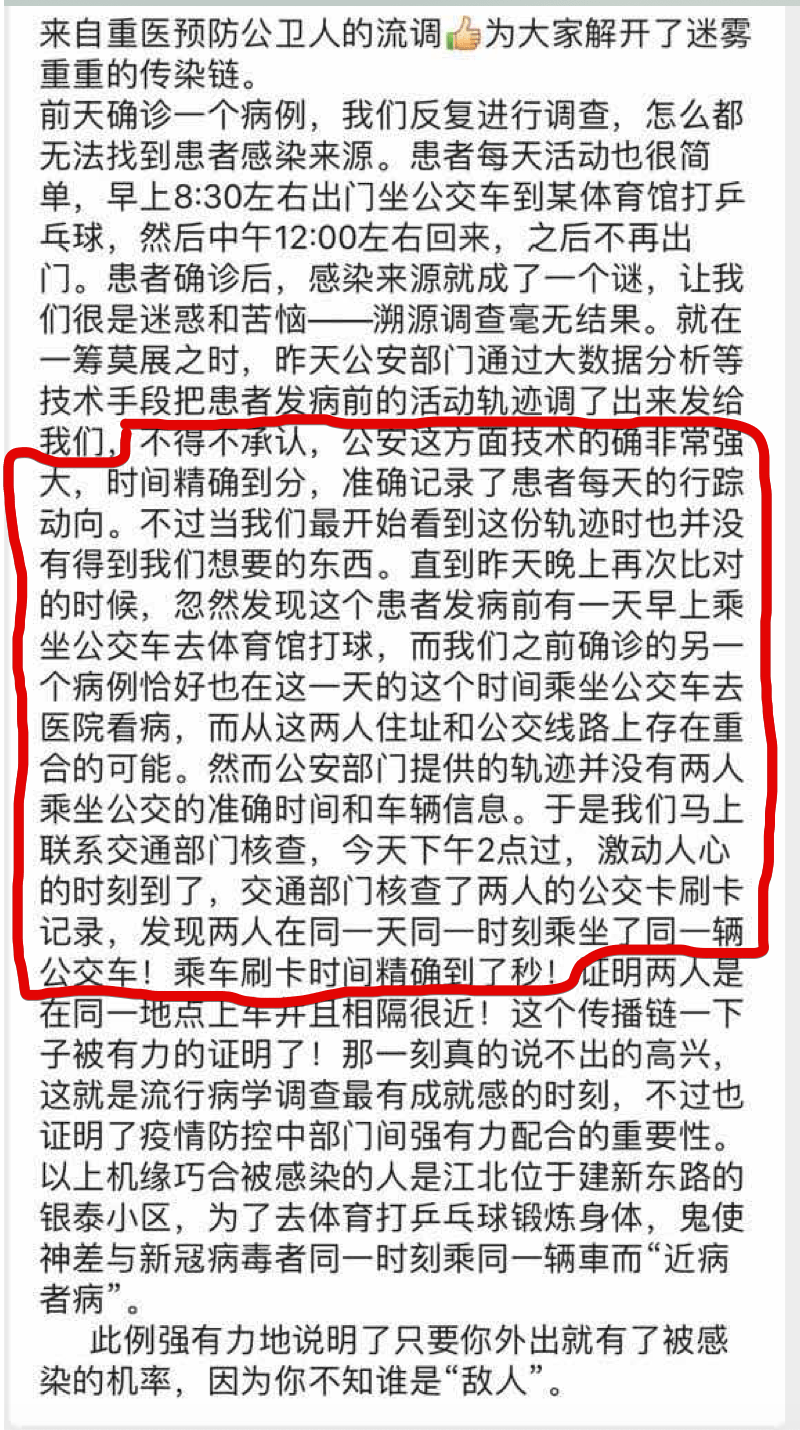

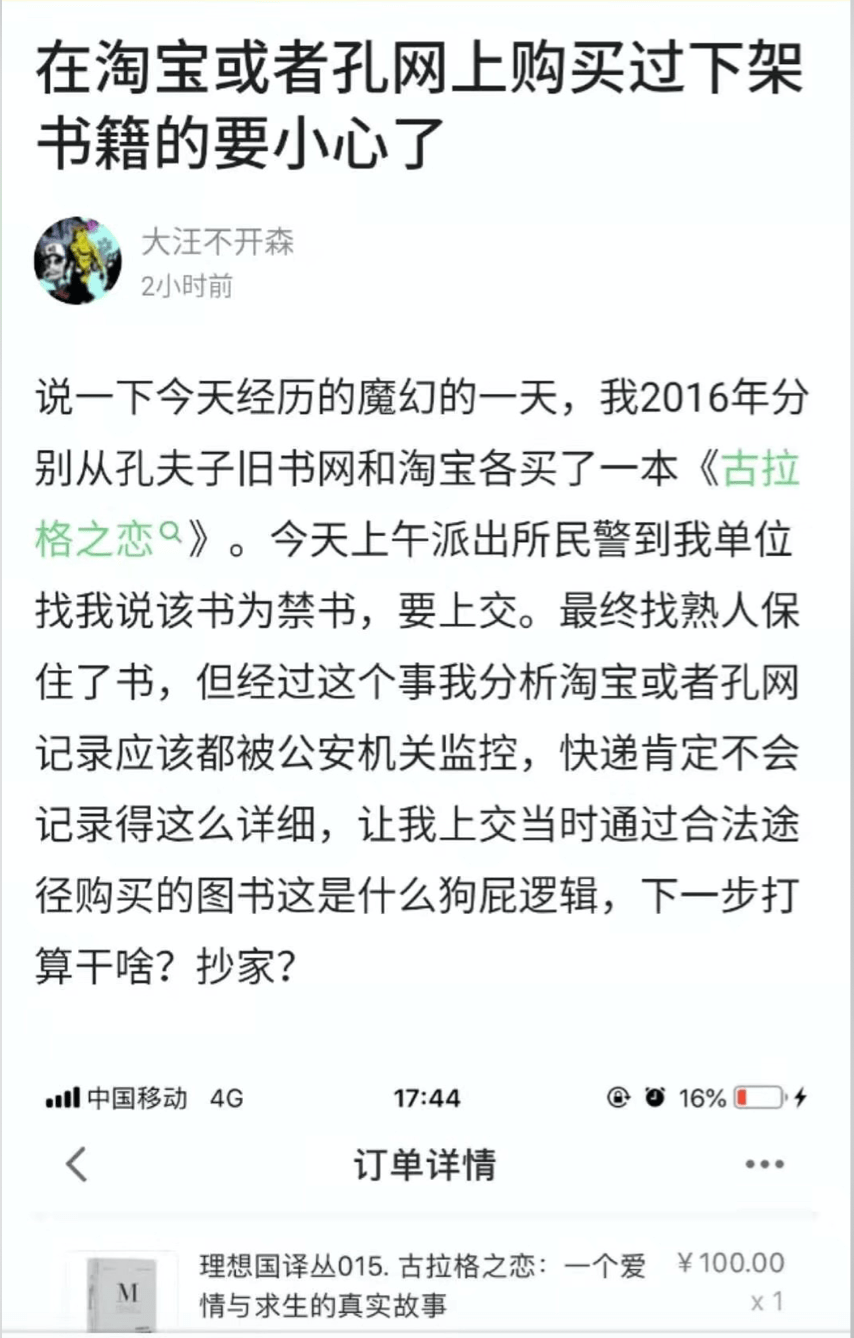

强制性隐私限制

每年的1月28日是国际数据隐私日,其实这个“日”挺扯蛋的,它容易令人产生误解,似乎只有在那一天或一周内隐私才是有价值的东西。肯定不是这样。

每一天都应该是隐私日,尤其是在如今这个史无前例的大规模间谍时代。

互联网人的在线隐私几乎不存在,并且每况愈下。在监视资本主义的世界里,几乎每天都能看到新的联网技术旨在收集用户的数据,并且该产品或 App 只是粗略地制定了所谓的隐私权政策和服务条款,只为了证明把我们每个人的数据货币化的合理性。

这一切是如此荒谬,没有人应该接受它作为现实。但人们依旧没能联合起来抵抗,可见的时间内很可能无法终结监视资本主义和政府的间谍行为。

于是倡导者开始致力于教会人们自己保护自己。

你需要亲自动手帮助自己变得难以被追踪

其实看剧都能学到一些东西。比如美剧《Mr. Robot》里面的虚构人物艾略特·奥尔德森(Elliot Alderson),观众可以跟他学到很多难以被追踪的知识。

1、他总能保持一种健康的偏执状态,这种心态能迫使你去考虑安全性的问题 —— 强迫自己思考如何躲避追踪。

2、他竭尽全力隐藏自己的研究,使用的方法就是隐写术,将其文件秘密地嵌入.mp3音乐专辑里;以便一旦有人发现它们,也不会被怀疑其中是否包含了隐藏的文件。

3、他的操作安全性(OpSec)很强,这意味着他没有俗话说的“沉船”的纰漏;他不会随意向自己不认识的或不信任的人提供任何信息。

- 《Opsec 操作安全:在反侦察的过程中您应该注意哪些陷阱?》

- 《如何做到完美隐身:技术增值部分 — 最简单的分身方法(4)》

- 《妈妈说,操作安全永远不能被忽视 — 匿名工具:小白级指南》

- 《增强匿名性的简单方法》

- 《这些使用暗网的人是如何被抓到的?》

- 《最惨痛的匿名失败教训:这些人是如何被捕的?》

- 《如何快速创建一个假人?简易版分身术》

- 《移除你的绵羊墙:给普通人的5个防御课程》

4、Elliot 知道如何在网上保持匿名,并且擅长信息收集 —— 信息收集是决胜的根基,但必须在操作安全的基础上,否则就是陷阱。

5、Elliot不使用任何社交媒体;他知道所有社交媒体都是坑。

- 如果您必须使用社交媒体,那么请做到《如何建立一个匿名社交媒体账户以保护个人数据的私密性?》

- 尤其是操作安全方面《使用社交媒体时你必须注意什么? 》

6、他用一条胶带覆盖了笔记本电脑网络摄像头,以防止其他黑客监视他。这种极简的方法如今应该已经被大规模普及了。

7、他并没有束缚自己的大量物资,尽管物资与可追溯性几乎没有*直接的*关系,但是,你生活中的牵挂越多,就越难以快速脱身 —— 而在任何保护性行动中,时间都是生命线。就如我们曾经在 “完美隐身” 系列中所强调的那样。在下面回顾:

- 《如何做到完美隐身:直面你的对手 — 6大原则(1)》

- 《如何做到完美隐身:追踪者的手段和你的弱点(2)》

- 《如何做到完美隐身:思考方式是战略性的(3)》

- 《如何做到完美隐身:技术增值部分 — 最简单的分身方法(4)》

- 《如何做到完美隐身:清扫和清点 — 信息篡改的重要步骤(5)》

- 《如何做到完美隐身:令人兴奋的心理过招(6)》

- 《如何做到完美隐身:扫荡危险区域(7)》

事实上在这部剧中,您还可以从其他角色示例中汲取灵感和技巧;不管是攻还是防。

很多有用的技巧、隐私和人身安全策略,您会注意到它们的 —— 从互联网到物联网、从诱导到操纵,几乎都涉及,也许您希望尝试一下。

以上列举多得多不是全部(分析全部就要剧透啦)本系列内容将尽可能涉及 “全部” —— 也就是说作为互联网世界中的人,您最有可能遇到的危险。如果您对相关攻防知识感兴趣,请不要错过我们的专栏:“个人安全防御技巧”、“社交工程攻防技巧”、“开源情报调查演示和工具介绍”。

卫星不断监视着您

卫星技术已经开始变得更便宜,全球各地的公司和政府机构都在努力将侦察卫星部署到近地轨道(LEO)外太空。

“美国联邦法规将商业卫星拍摄的图像的分辨率限制为25厘米或大约男人鞋子的长度(军事间谍卫星可以捕获更细粒度的图像)”

众所周知政府可以随时随地监视你,并且现在商业观测卫星已经填满了整个天空。一些拥有卫星的公司正在出售长达90秒的“高清视频片段”。

一家名为 EarthNow 的公司表示,将提供“连续实时”监控,“延迟时间短至大约一秒钟……”,这已经对现实生活中的个人隐私构成了巨大的威胁。

这些人正在出售绝对会被滥用的技术。现在来不及担心数十亿的闭路电视摄像头和连接家庭WiFi监视器了,绕轨道运行的卫星可以昼夜监视你。最糟糕的是,你完全无能为力。

但是社交媒体也是如此…

我们分析过 Netflix 的纪录片“ The Great Hack”是个洗地作品,它将监视资本主义的本质转嫁到一家第三方公司身上 —— 并且还拒绝承认该公司(Cambridge Analytica)本身就是英国国防部的一部分。

- 《Netflix 的 “The Great Hack”是一部愚蠢的误导性纪录片》

- 为什么剑桥分析公司不是重点?《秘密宣传战网络》

- 剑桥分析公司不仅仅是一家公司,而是政府国防机构的一部分,这就是为什么该公司可以迅速通过解散来避免被深究,并且,迅速组成新公司。在这里看到幕后黑手《心理操纵的秘密》

不过可以肯定的是,这部片子对于很多仍在鼓里的人来说依旧是有用的,至少它介绍了 Cambridge Analytica 如何收集数据、并使用其数据操纵选举。

但是,聪明的您必须知道,这只是冰山顶上的一块石头而已。

它也足够能提醒,这个世界上有如此多的贪婪之徒,他们可以为了钱做任何事。那就是监视资本主义的本性。

这也是为什么说您必须也只能立即采取措施以保护自己,否则必定会以各种你想不到的方式成为受害者。

您无法防止数据收集公司的数据泄露,但是您可以尝试控制被收集的数据类型,从而使监视资本家更加困难。

如果直到如今,互联网上依旧能找到您的真实身份或重要的身份线索,那就是非常危险的;任何了解 “开源情报” 追踪的人都不会对此表示怀疑;还有您的家人,尤其是无辜的孩子,您需要保护他们所有人。

- 查找有关自己的一切,迅速删除任何踪迹,方法在这里《自我人肉》

- 针对社交媒体的清洗《社交媒体情报和反情报基本工具手册:自我人肉(2)》

请向您的孩子解释监视资本主义世界幕后发生的事,帮助孩子有意识地控制在互联网上泄漏的敏感个人信息。

各地正在加紧制作隐私法案,但你必须知道,立法者基本都不懂技术,他们很容易被寡头企业忽悠,其结果是,法律很难保护你。因为仅仅强调隐私是不够的。

这里是解释:

隐私策略,技术和程序

毫无疑问。云不是你的朋友,它是监视的盟友。

请记住,您作为用户,对云的控制为零,这尤其意味着您不应该信任云。

它本身就可能很脆弱,您甚至都不知道。您只会在数据泄露新闻登上头条之后、或者在您的身份被盗并且银行帐户被清空之后,才开始毛骨悚然。

我们介绍过无数保护隐私的个人技术方法,但是,如果您的信息已经上传到任何一种 “云”,那么所有这些自检清理的防御方法都不再有效 —— 你删不掉的。

Google、Dropbox、Amazon 或 Microsoft 的管理员才有权那么做。就像 MySpace 的管理员滥用其“霸王”工具来监视社交媒体平台的用户一样,每个C-SP 和社交媒体的管理员也具有执行相同操作的工具。

您永远不会知道这些公司何时会与执法机构或政府间谍合作,共享您的个人 Cloud 存储文件或社交媒体内容 —— 中国用户更应该明白这个道理,苹果把密钥都交给中国政府了。

那么你应该怎么做?

这里是最基本的。

1)本地备份。将数据本地备份到硬盘驱动器(HDD)本身(为此几乎不需要额外的工作)。

如果您在计算机系统上安装了分区或一个以上的HDD,则将主HDD设置为固态硬盘(512GB),其中的数据主要存储在使用全盘加密(FDE)保护的HDD上,使用诸如 Veracrypt,BitLocker 之类的东西,或 dm-crypt / cryptsetup 或 Linux 机器的 Linux 统一密钥设置(LUKS)。

如果辅助驱动器(例如,CPU D:\ 或其他)具有足够的大小(即 2–3 TB),并且已正确配置了备份任务计划,则可以用来存储C:\自动数据备份,在一段时间(例如6到12个月)后,擦除旧的数据备份。

关于全盘加密,参见以下的用例和注意事项:

- 《当你手握真相:最基本的防护知识(1)》

- 《清空废纸篓无法真正”删除”文件,如何彻底删除以抵制任何取证工具?》

- 《攻击加密系统的多种形式和防御方法》

- 《集会参与者有必要了解的基本安全措施》

- 《如何安全地留住证据:给真相的记录者一些技术技巧建议》

2)异地备份。每月备份在一个断开连接的外部硬盘驱动器上;将外部硬盘安全地存储在法拉第袋子中也是好主意,以防止高海拔电磁脉冲(HEMP)的影响。

3)在线备份。首先应使用 Veracrypt 或其他某种加密应用程序对数据进行加密,然后再使用传输层安全性协议(TLS)v.1.3 将数据安全地上传到信誉良好的平台。

为了确保没有人可以窥探您的数据,除了C-SP使用的DaR加密之外,您还需要使用您自己的加密(即 Veracrypt,BitLocker,LUKS)对其进行了双重加密。

不建议您创建自制的加密,而是使用自由开源软件(FOSS)软件(例如 Veracrypt)来加密文件。

低技术安全性:规避和匿名提示

正如我们此前强调过的:威胁建模非常重要。您要提防的人是谁、什么东西最值得您保护、您的对手有什么样的技术能力、您有哪些优势能抵御对手?等等,详见:

尤其是,采取对抗性思维模式将帮助您像敌人一样思考,这样做才能真的保护自己最宝贵的资产和信息。

隐私是一项艰苦的工作,这个集中化的互联网上的默认隐私状态为零!您必须努力做到这一点,以实现某种相对安全性、并保持住它。

安全永远是相对的,只要是有足够庞大的资源和技能的对手,我们曾经介绍过的所有技巧和技术都可以被击败。但是,任何一种专注的保护工作都能给您带来回报,只要您抢在前面,就能给对手制造足够大的难度。

Trust No One. Verify Everything. Leave No Trace. —— 这是您应该拥有的健康的偏执。

<这里是第一部分内容>

—— 未完待续 ——