Wi-Fi是如何出卖你的?

- 任何您希望保密的操作就不应该使用Wi-Fi。这不是第一次警告

您的房屋有隔离墙,但Wi-Fi信号会穿过它们,是的它很强大,还没进家门的时候你的手机就知道自己 “回家了”。但是,从这些数据中可以搜集到大量信息,包括:居民出入的时间、附近所有无线设备的制造商、以及在任何给定时间使用的网络资源。

去年我们已经介绍过《为什么你不应该使用Wi-Fi》,演示了一场追踪。

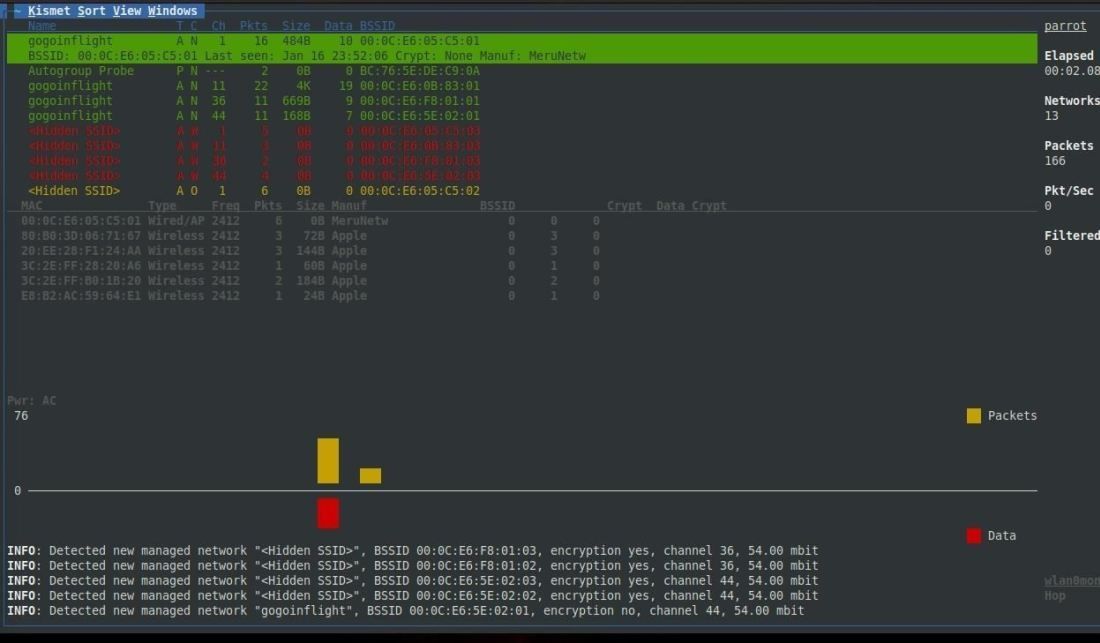

今天介绍的是一个追踪工具:Kismet,⚠️它不仅擅长查找无线接入点(AP),而且还擅长显示设备之间随时间的关系。如果方便的话您可以试试,亲身体验下这件事有多可怕。

在这种情况下,您可以看到的是路由器和连接的设备、人类活动、以及哪些设备属于谁?这足以使您拼凑出比您想象的更多的东西。

⚠️如果您知道追踪者不仅可以看到您是否在家,还可以看到您在任何给定时间是否在 PlayStation 或笔记本电脑上,那么您可能更倾向于切换到有线网络或至少关闭Wi-Fi不使用的设备。

为了发挥其魔力,Kismet 使用处于监视模式的无线网卡以静默方式扫描范围内所有可用的Wi-Fi信道以获取无线数据包。这些数据包可以是自动的信标帧、每秒广播多次的无线AP、从关联设备交换的数据包、或探测附近尚未连接到网络但正在搜索要连接的网络的设备。

通过解码和组合这些数据,Kismet 可以可视化您周围的网络以及连接到这些网络的设备的活动。

Wi-Fi可以告诉您什么?

那么,要想尝试它您该怎么做呢?

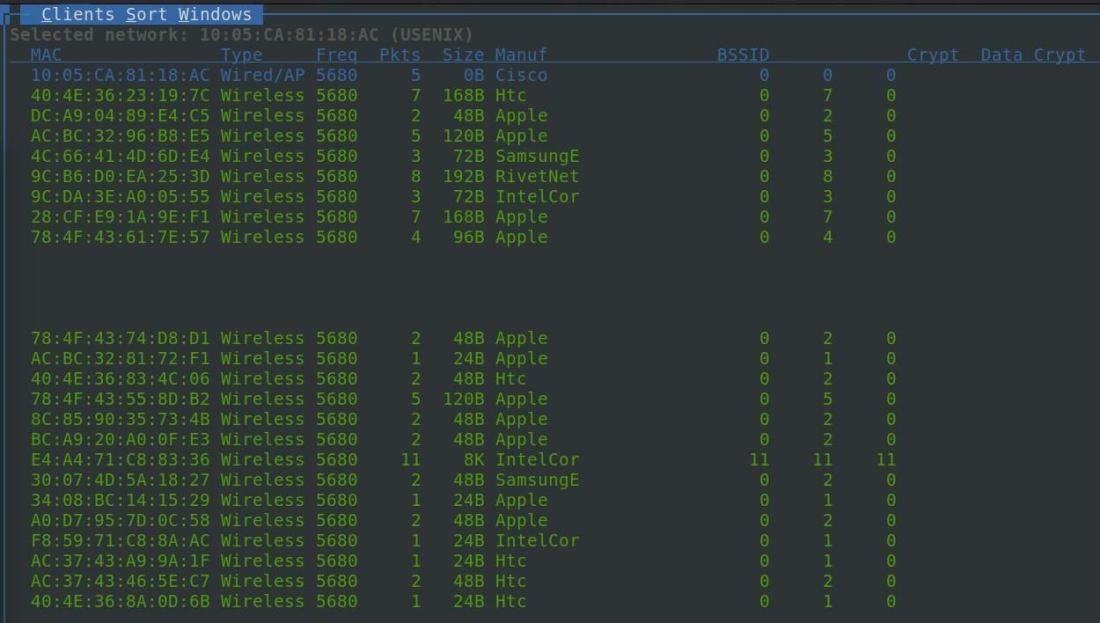

一旦确定了您希望监视的网络,就可以探索有关它的细微差别,例如企业或个人已将哪种电子设备和硬件连接到其网络。

通过这种设置,隐藏的3D打印机或连接的水培设备集群就像一堆智能手机和笔记本电脑一样清晰可见。

此数据可以怎么用,要取决于您是谁。

对于小偷来说,他们可以使用这种方法侦听无线范围内每所房屋以发现昂贵的电子产品。

对于普通人来说,由于 Kismet 可以轻松地检测到无线监视摄像机,因此您可以提前避免被监视。

- 不要错过《如何找到旅店房间里隐藏的摄像头?》

而且因为您可以看到客户端设备何时出现、何时消失、和使用数据,所以很容易推断出何时没有人在家。

⚠️甚至,窃贼只需要在附近走一圈,将GPS数据与Wi-Fi信号数据结合起来,就可以构建每个无线网络所属地址的详细地图。

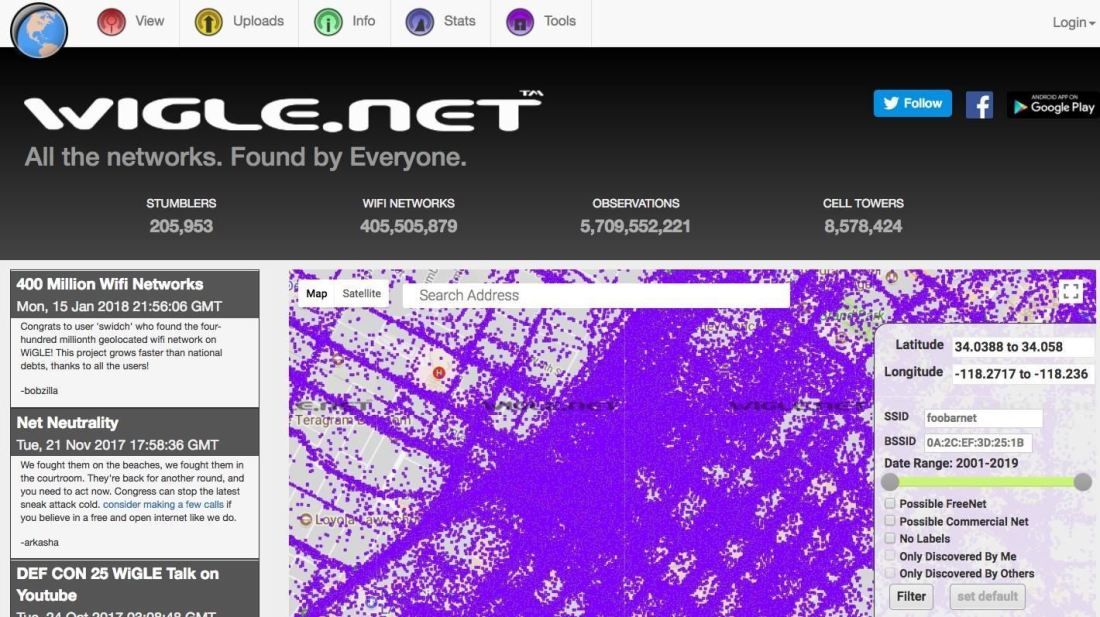

实际上,该数据可能已经存在,因为 Wigle Wifi 和 Google 都在映射更多的Wi-Fi网络。

应该注意的是,它也可以用作一种邻里监视以检测邻居的可疑无线活动。这可以帮助发现网络犯罪的迹象,可以将其报告给知道如何进行调查的人,因为普通警察通常不会这样做。

无论您打算把它做什么用途,都不需要花太多时间就可以做到直接穿墙窥视……不要做坏事!

您需要什么?

要遵循本指南,您只需要几件事。

第一个是 Kali 兼容的无线网络适配器,第二个是可在其上运行 Kismet 的 Linux 系统。

尽管新版本的 Kismet 可以运行多种无线卡(包括在macOS上的),但本文将介绍较旧的稳定版。建议使用比如远程 Panda Wireless PAU09 双波段适配器,或者在这里介绍的更多选择。

如果您希望在 Raspberry Pi 上运行 Kismet,别忘了它可以在虚拟机上运行。

第1步:安装 Kismet

要在 Kali Linux 上安装 Kismet,首先使用以下git命令:

git clone https://www.kismetwireless.net/git/kismet.git

根据您使用的操作系统,Kismet 可能不需要任何依赖项。但是为了确保Kismet正确运行,应该安装 Kismet 冗长的依赖项列表。

这些都是必需的,因为 Kismet 会在控制无线卡的同时处理大量无线数据的检测,解码,记录和分类,这需要安装多个库。您可以通过在终端窗口中运行以下命令来执行此操作。

sudo apt-get install build-essential git libmicrohttpd-dev zlib1g-dev libnl-3-dev libnl-genl-3-dev libcap-dev libpcap-dev libncurses5-dev libnm-dev libdw-dev libsqlite3-dev

接下来,导航到使用cd创建的 Kismet 目录,并配置安装。

cd kismet ./configure

这将为您的特定OS发行版配置安装。该过程完成后,使用以下命令创建安装:

make

完成上述后运行结果文件以使用 suidinstall 完成安装。这很重要,因为 Kismet 直接接收信号并将数据写入您的计算机。

⚠️以 root 用户身份执行此操作是个糟糕的主意,因为如果其中任何数据是恶意的,都可以 root 用户身份执行。

当无特权的用户想要完成需要特权的任务时,例如控制无线网络适配器,Linux 允许您为程序(而不是用户)赋予特权,因此不必root。

运行以下命令以完成SUID安装。

sudo make suidinstall

安装 Kismet 后,请将您自己添加到 Kismet 组中,以便能够以非root用户身份捕获数据包。确保将 “YourUsername” 替换为您的实际用户名。

sudo usermod -a -G kismet YourUsername

第2步:将无线卡置于监控模式

将无线网卡连接到计算机,如果需要,请使用“ USB”设置将其连接到虚拟机。

要找到您的卡,可以使用 ip a 或 ifconfig 命令。您的卡应命名为“ wlan1”或“ wlan0”。

获得卡名后,可以通过运行以下命令将卡置于监控模式。

sudo airmon-ng start YourCardName

这会将 YourCardName(一定要用您实际的卡名替换)置于监控模式。您的卡将被重命名以在卡名称的末尾添加“ mon”。

因此,如果以前将其命名为“ wlan0”,则现在就变成了 “ wlan0mon”。通过此更改,可以立即识别出卡处于无线监控模式。

我们将使用该卡的新名称来启动 Kismet。

第3步:启动Kismet

启动 Kismet 很简单。要以非root用户身份启动,只需键入以下内容。

kismet -c YourCardNameMon

确保在 -c 后面加上您在无线监控模式下显示的卡的名称。 Kismet 使用 -c 指定捕获源。

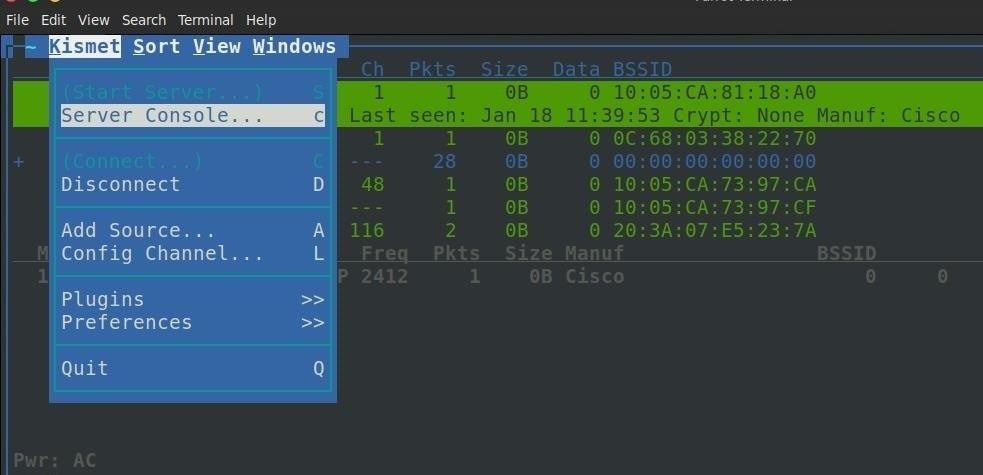

您应该看到 Kismet 启动并开始收集数据包。您可以按回车键浏览菜单选项,直到到达控制台窗口。要转到主屏幕,请单击 tab 按钮,然后按 Enter 键以关闭控制台视图。

第4步:持续网络监视

一旦启动 Kismet,您应该会在附近看到所有可以检测到的Wi-Fi设备的列表。

根据要扫描的是 2.4 GHz、5 GHz 还是同时扫描这两者,检测到的设备数量将有所不同。如果您有能力在无线网络适配器中添加天线,那么它可以扩展您的范围和检测到的设备数量。

您可以按名称、信号强度和其他属性排列这些网络。建议您通过信号强度来排列,以便首先查看哪些网络最强(因此最接近)。

锁定目标网络后,请在 Kismet 中单击该网络(或向下滚动至该网络)以了解有关该网络的更多信息。

突出显示目标网络后,首先要注意的是无线客户端列表出现在主窗口中。这些是与该网络关联的客户端。

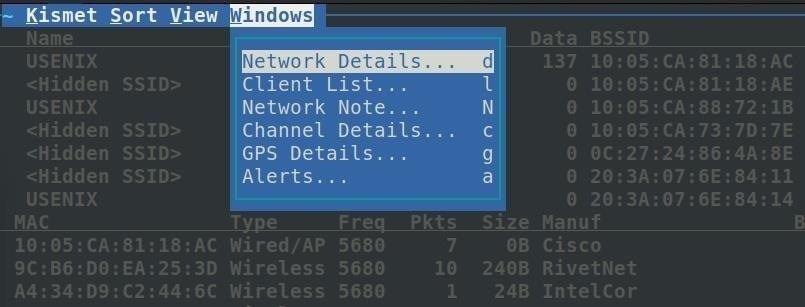

要了解有关特定网络客户端的更多信息,可以在突出显示网络后单击 “ Windows”,然后单击 “Client List”。

在客户端窗口中可以实时查看有关每个客户端的更多信息。

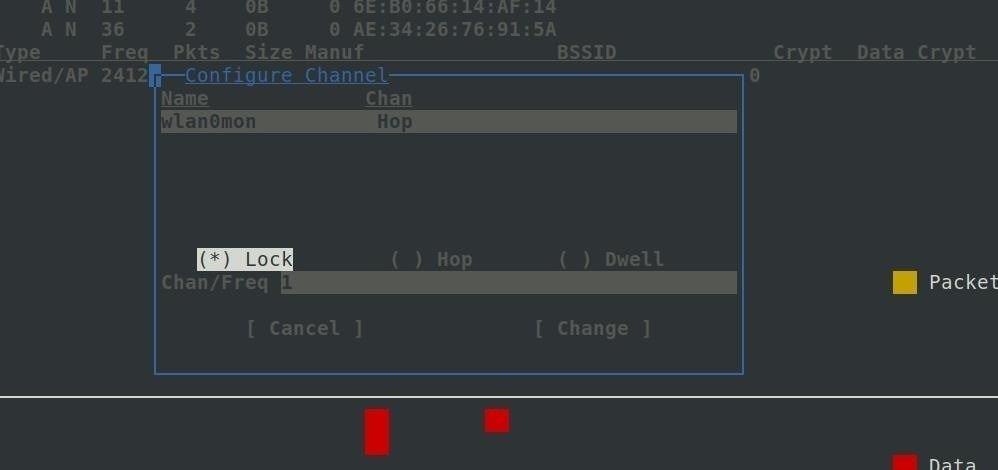

如果您有一个要持续监视的网络,那么建议您最好记下信道号。由于 Kismet 通过跳频浏览所有信道,因此,当 Kismet 扫描另一个信道时,您将错过一个信道上的所有传输。

因此,为了不错过数据,一旦您确定了要监视的网络,就应该从“扫描”切换到持续监视一个信道。这将允许您捕获该信道上的所有活动。

为此,请单击左上角的 “Kismet”,然后单击 “Config Channel”。

在配置窗口中,选择 “Lock”,然后输入要监视的信道号。

探索你周围

人为的行为会影响您周围的无线信号,而 Kismet 可以让您观察无线环境中通常无法感知的这些变化。

这些网络被加密并不重要,因为它们与数据包的明文部分之间的关系已经足够了。

通过观察流经网络的流量的类型,不仅仅可以看到周围的事物,更有已经可以开始了解如何使用这些网络以及由谁使用这些网络。

特别是,Kismet 在 “Windows”下的菜单中有一个“警报”部分,它将警告您任何可疑的无线行为。

隐藏您的活动

你也许已经知道,由于Wi-Fi具有视线,使用定向Wi-Fi天线可以在近一英里外检测到Wi-Fi。这些信号是如此强大,以至于它们是通过 NAVSOP(机会信号导航)进行军用GPS导航的备份。

大多数人只登录一次路由器,并且从不更改超出所需设置的任何设置,这是很糟糕的。

尽管每种品牌路由器的说明都不同,但几乎每个品牌都有功率设置。您可以把它调低 —— 制造商默认将其开到最大,以免您抱怨信号强度;如果您的Wi-Fi范围没有问题,请将其减小,使其仅覆盖所需的区域而不越界。

⚠️您想保密的任何事情都应该硬连线,简单明了。

从 Kismet 列表隐藏设备

对于包括智能手机在内的客户端设备,请在不需要时关闭Wi-Fi设置。

您的Wi-Fi卡不仅可用于在家中和办公室里,也可用于在任何地方跟踪您。即使您未连接到Wi-Fi,也是如此。

智能手机制造商会在走动时尝试随机分配您手机广播的MAC地址,但这会在电话尝试连接到它认识的网络时消失。这意味着它无法经受住真正的攻击。

不相信吗?如果您将手机的移动热点更改为 “Google Starbucks”,则附近的几乎所有智能手机都将与您连接并显示其真实MAC地址,以便您进行跟踪。

这是真的。再一次强调:在不需要的时候关掉它吧!⚪️

喜欢我的作品吗?别忘了给予支持与赞赏,让我知道在创作的路上有你陪伴,一起延续这份热忱!

- 来自作者

- 相关推荐