醫材網路安全(Cybersecurity)實務討論-(3)產出文件

範本

TFDA於2021年12月6日公布「醫療器材網路安全評估分析參考範本」,可參考以下連結。

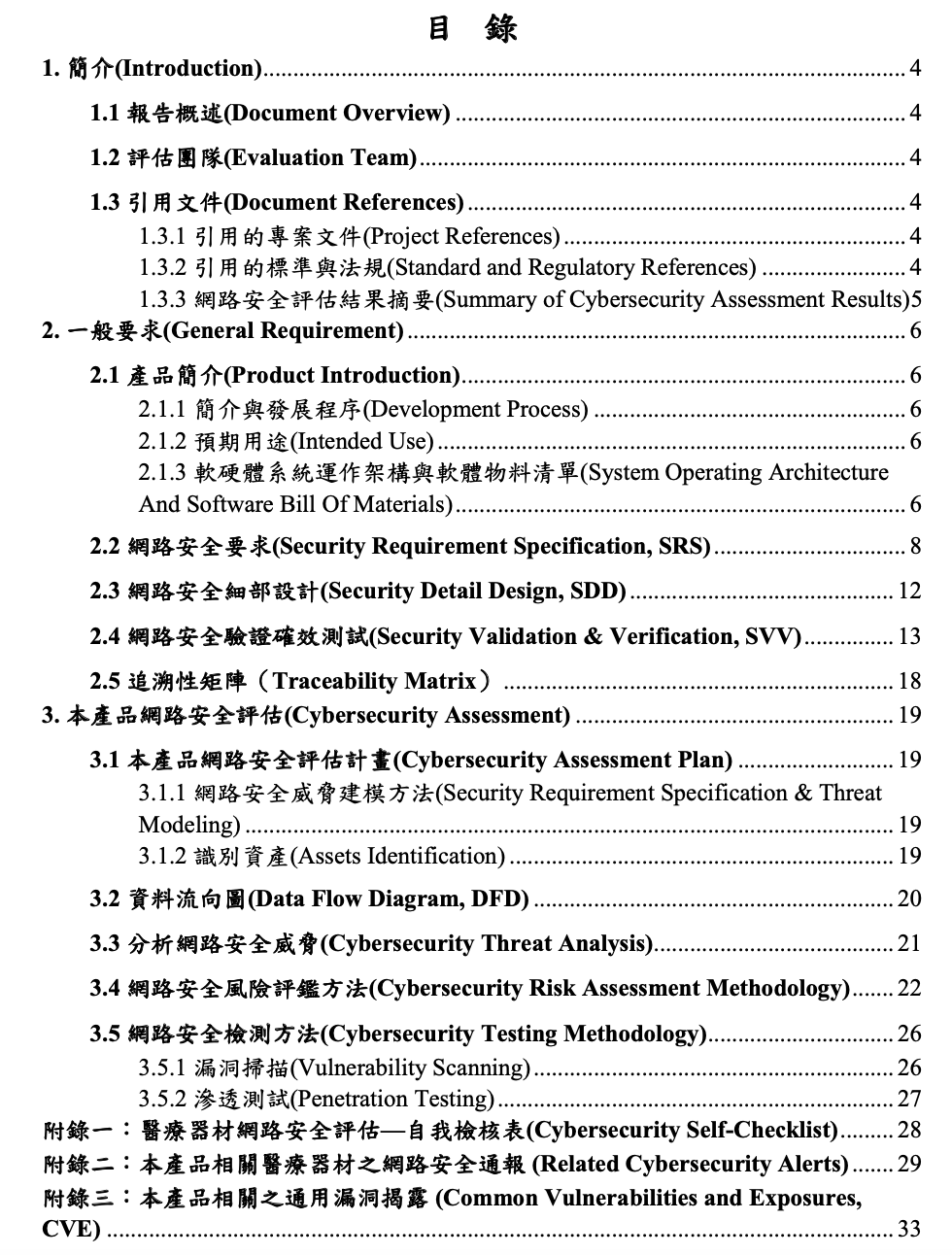

範本基本格式如Fig 1

整個架構類似SW V&V,如Sysetm Operating Architecture, SRS,SDD,SVV與Tracebilty Matrix

在這裡SVV只是去驗證設計出來的功能是符合SRS,SDD的規格,但還不足以確認網路安全的功效。

這個觀念好像設計一個血壓計或血氧機,可能軟體通過模擬器的驗證,但需要臨床試驗確認功效。

這個形同臨床試驗確認功效的手法就是3.5的網路安全檢測方法。

第三章的1到3節是進行軟體產品特性分析,在第4節得出評鑑方法,最後由第5節的網路安全檢測進行網路安全確效。

由於第三章,網路安全評估,是與一般SW V&V最大不同處,故下一章針對其討論。

網路安全評估

第三章,網路安全評估,的1到3節主要是藉由產生資料流向圖(Data Flow Diagram, DFD),在DFD中每一類部件都有對應STRIDE [假冒(Spoofing)、篡改(Tampering)、否認性(Repudiation)、資訊泄露(Information disclosure)、阻 斷服務(Denial of service)、權限提高(Elevation of privilege)]模型威脅。輸出威脅列表,對每個威脅項進行評估處理。

與現行ISO14971的差異

而第4節的網路安全風險評鑑方法的RM手法與14971有顯著差異。

主要其採用類似2003版之RPN的作法,而非現行的風險=危害x機率。

相對而言,增加了可偵測性(detectability).

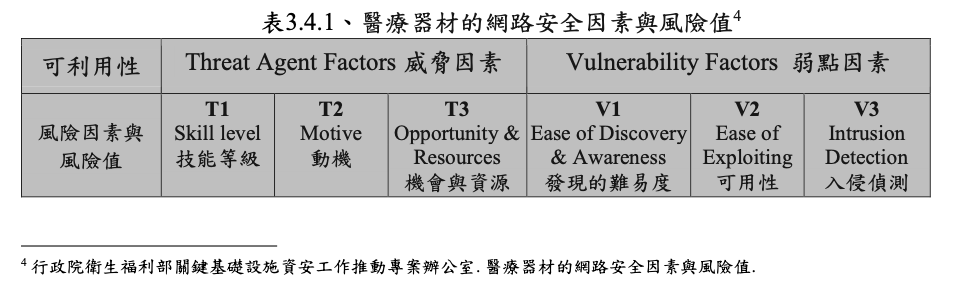

TFDA將可偵測性(Detectability)用可利用性來表示如Fig 2

其由威脅因素及弱點因素構成。

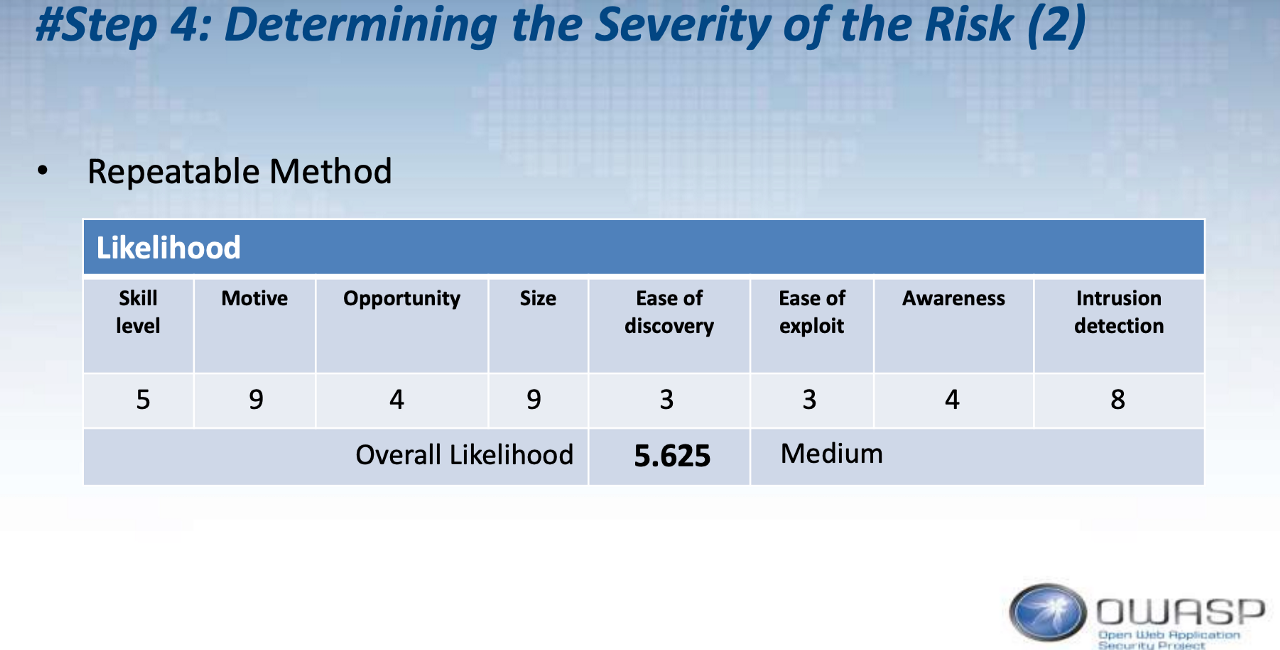

表3.4.1的的安全因素與風險值的手法採用OWASP的手法,但採用簡化的手法,如Opportunity與Size整併,Ease of discovery與Awareness整併,如Fig 3所示

此外,OWASP有以下的計算表,可供參考

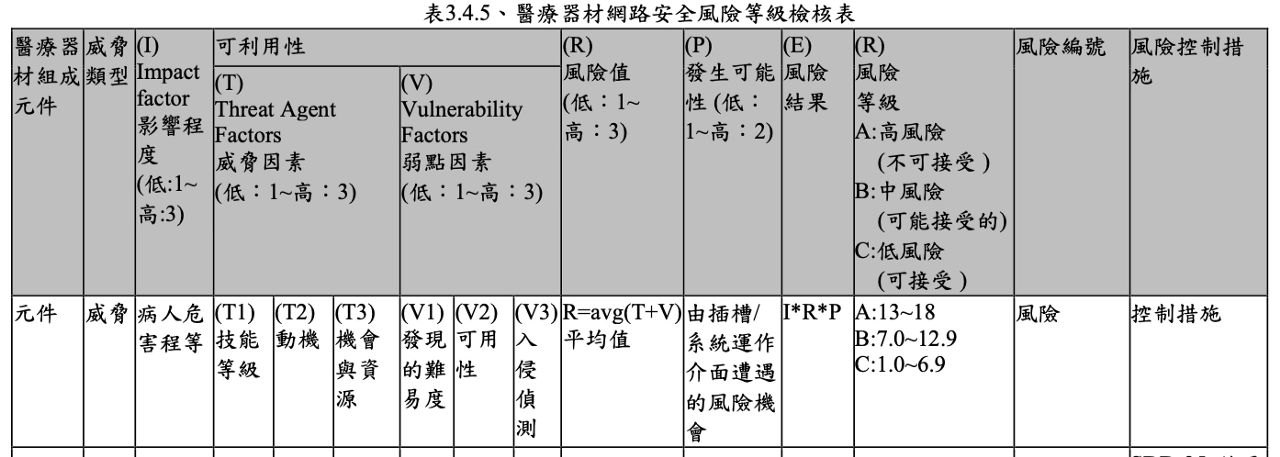

最後,網路安全風險等級檢核表納入表3.4.1的的安全因素與風險值,表示如Fig 4

其風險結果為I*R*P

其中

I: Impactor factor,危害程度等級

R風險值為來自T: Threat agent 與 V:Vulnerability的平均值

這個觀念類似RPN的Pd*S*O, 其中Pd: detectability

所以I可視為harm, P則是Probability, 而R則是 Detectability

TFDA的範本則可視為一種細部分析,更正規的手法

其他看法

如果要用ISO14971,2007年後的架構來分析, P與R可以結合成為機率,故可結合傷害(Harm)變成整個RM的一部份

這個特點會是把以上的網路安全風險(Cybersecurity Risk)用現行的ISO14971架構來呈現

有些公司的RM作法,會把SW V&V放在獨立章節,如同其他硬體設計是獨立章節,這時網路安全風險評估分析,也可放在獨立章節,但都採用系統風險管理格式,更是整個風險管理RM報告的一部分。

如同MDCG 2019–16提到一個很重要的觀念,就是Security risk是Safety Risk的一部分。

安全測試手法

就安全測試的手法,其參考MDCG-2019–16建議,其以vulnerability scanning (參考OWASP手法),從已知的漏洞作被動的搜索。

而後的Penetration test則是採用主動入侵的方式進行測試。

這兩者有邏輯的順序性。

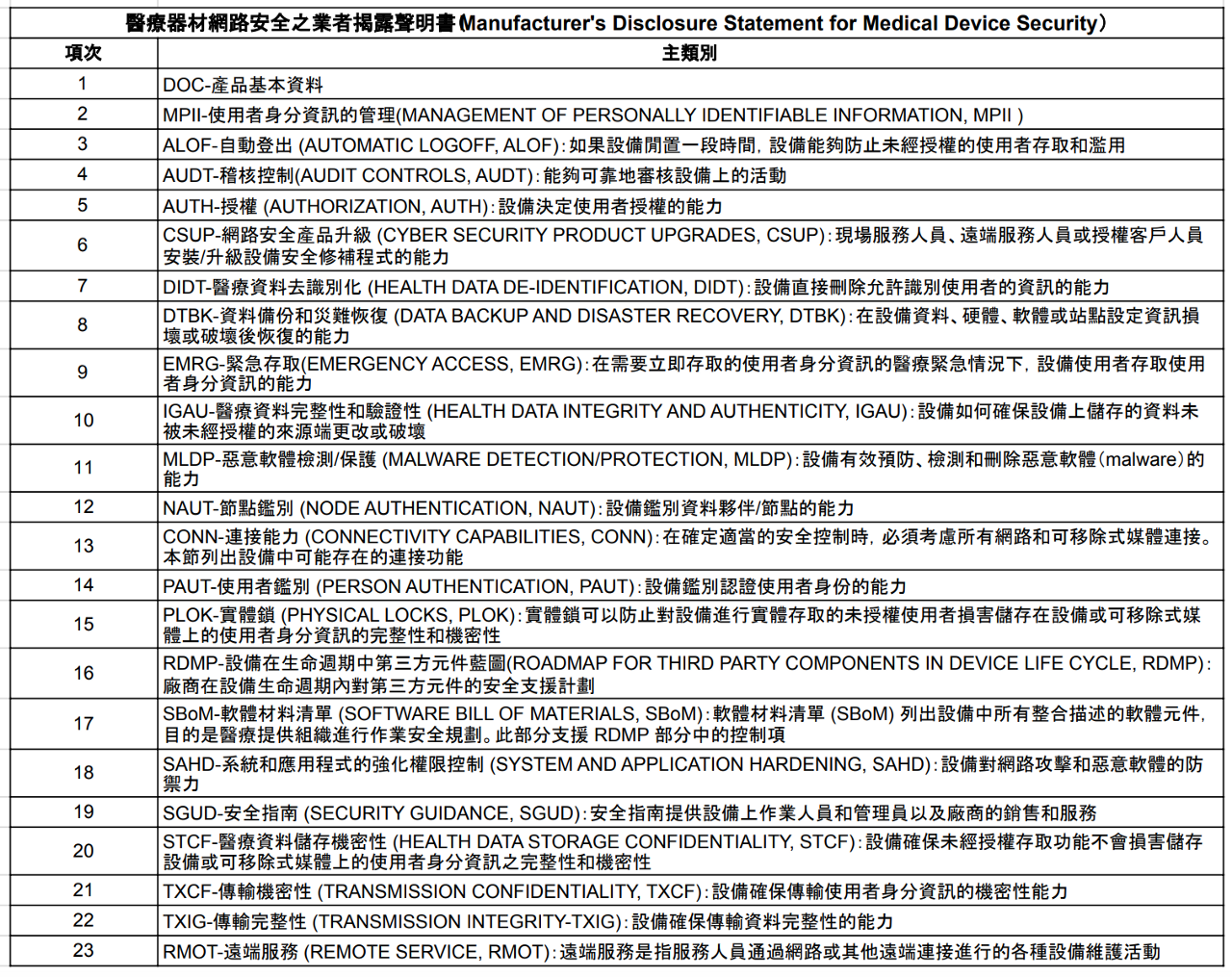

醫療器材網路安全之業者揭露聲明書(Manufacturer’s Disclosure Statement for Medical Device Security)

本聲明書為MDS2(MDS square)的中譯版,來自於

Manufacturer Disclosure Statement for Medical Device Security

ANSI/NEMA HN 1–2019

參考連結如下

Manufacturer Disclosure Statement for Medical Device Security

這個聲明書協助負責安全風險評估的專業人員管理醫療器材安全問題,其有23個主類別,如Table 1

在進行範本3.4的網路安全風險評鑑作業時,可利用此表協助安全風險評估

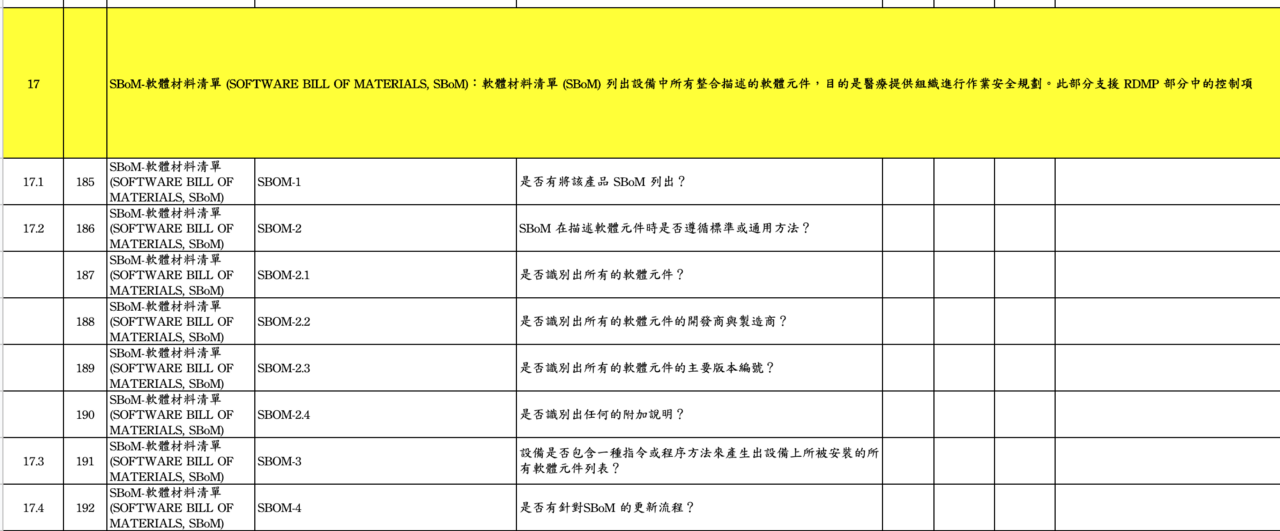

另外,值得一提的是軟體物料清單(SBOM), 在第17個主類別有很好的參考描述,對SBOM製作是個很好的參考, 如· Table 2

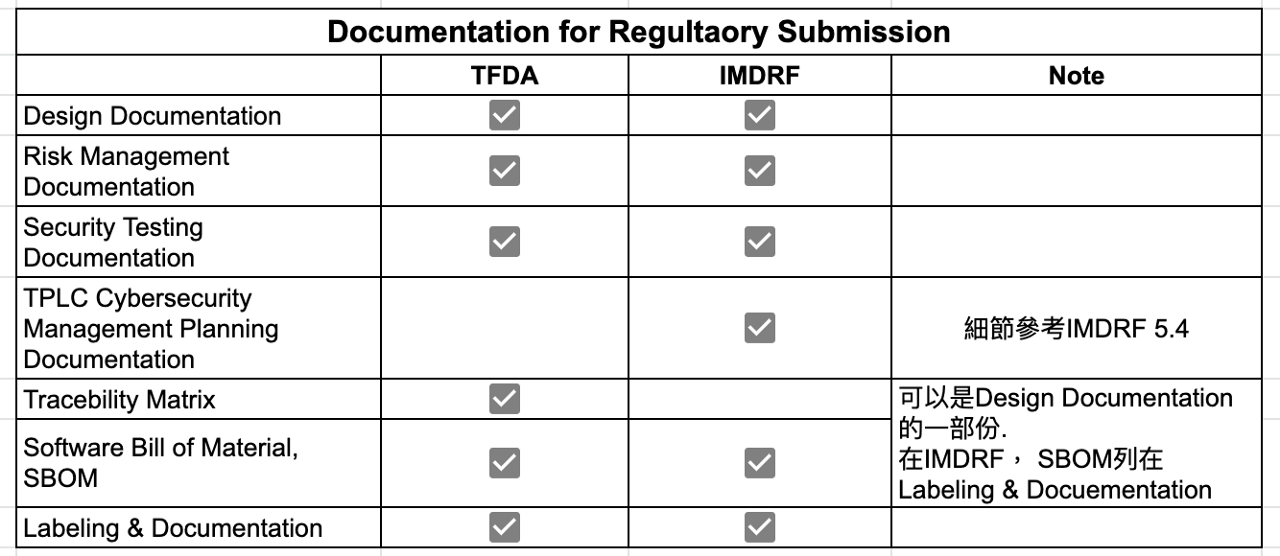

上市前提交文件差異

基本上,TFDA的上市前提交文件架構與IMDRF大致相同,但還是有些差異如Table 3

茲列舉差異如下

(1)TPLC Cybersecurity Management Planning Documentation

其為最大的差異。IMDRF要求TPLC Cybersecurity Management Planning Documentation,而TFDA只有在基本原則做個說明

所以如果是送交CE取證,這部分的作業方式建議參考IMDRF 5.4的內容

(2)Traceability Matrix:

這是執行SW V&V常用的作法,其實也用在送交CE,FDA的上市前審核文件,筆者認為其可視為設計文件的一環

(3)SBOM:

雖然IMDRF沒有列舉為獨立的項目,筆者認為其可視為設計文件的部分,可參考醫療器材網路安全之業者揭露聲明書的第23項主類別

IMDRF在Labeling & Documentation這個項目有提到SBOM,可參考5.5.2, 其實在IMDRF可視為Labeling & Documentation的一部分

這裡援引TFDA指引的說明如下

SBOM包括但不限於開源和現成(Off-the-shelf)軟體元件(Components)之清單,該清單透過名稱、來源、版本(Version)和內部版本(Build)來識別每個軟體元件,以使器材使用者(包括病患和醫療保健提供者)能夠有效地管理其資產,了解已識別的漏洞對器材(和連接的系統)的潛在影響,並部署對策以維護器材的安全和功效。

揭露SBOM的目的是以透明化(Transparency)的作法,分享資訊給該產品的關係者(Stakeholder)如上所述的器材使用者(包括病患和醫療保健提供者)能夠有效地管理其資產,了解已識別的漏洞對器材的潛在影響,並部署對策以維護器材的安全和功效。

如同之前在美國FDA的Pre-Cert program提到,透明化(Transparency)是維持安全性的核心作法之一。

筆者認為SBOM在各國/區域的上市前提交文件會是必要的項目。

小結

幾點建議如下:

(1)就TFDA的範本,大致架構與SW V&V相近,最大不同在於網路安全風險的分析採用OWASP的精神,但做了必要的簡化。但筆者認為還是可以與現行的ISO14971的架構進行整合。

(2)建議善用醫療器材網路安全之業者揭露聲明書(Manufacturer’s Disclosure Statement for Medical Device Security)進行網路安全風險評鑑作業。

(3)上市前提交文件有部分差異,如果是送交CE取證,TPLC Cybersecurity Management Planning Documentation的作業方式建議參考IMDRF 5.4的內容。

個人認為TFDA這次推出的指引,範本功德無量。

本人經由該指引,在不到一個月的時間了解重點,可見其協助甚鉅。

參考

喜欢我的作品吗?别忘了给予支持与赞赏,让我知道在创作的路上有你陪伴,一起延续这份热忱!

- 来自作者

- 相关推荐