反诈中心应用程序危险在哪里?如何抵制?- 审计报告

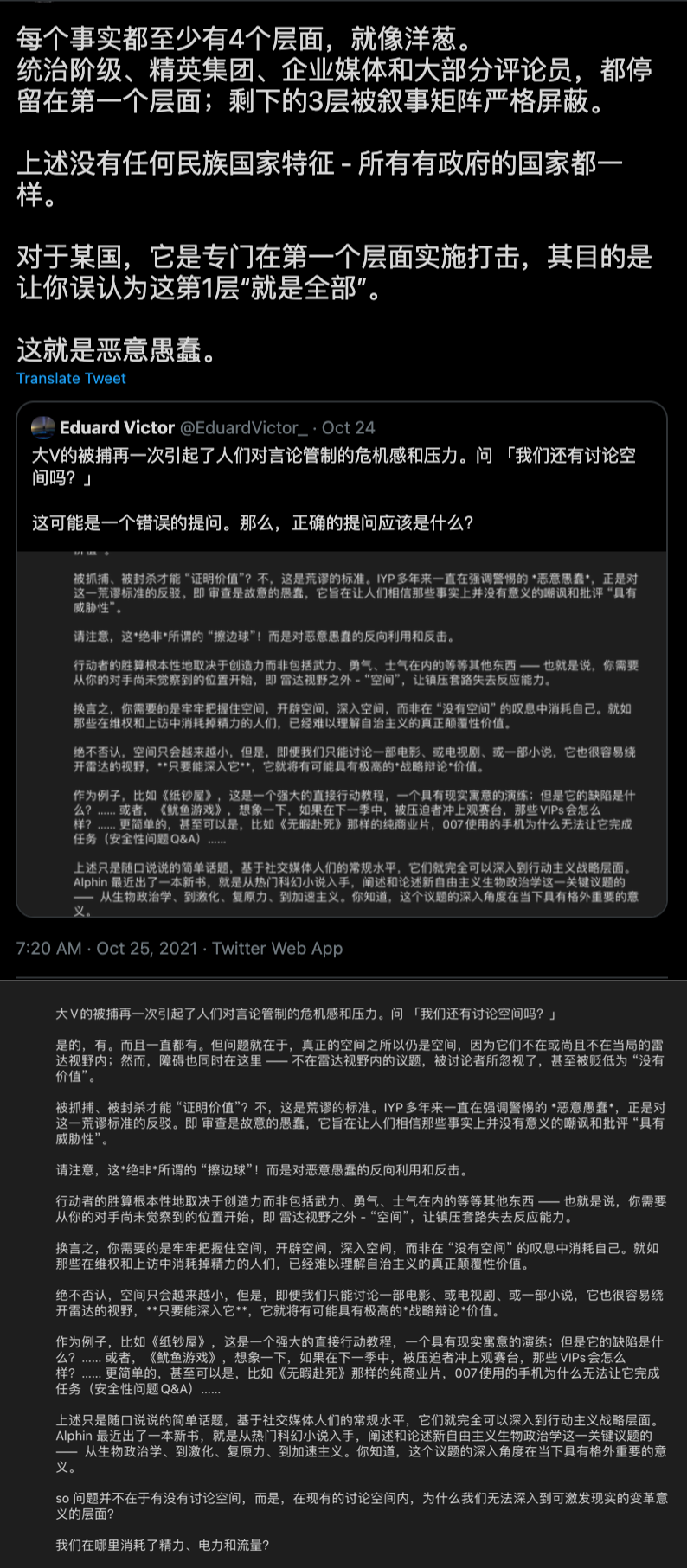

如上图,日前有中文评论提到了 “现实的4个层面”。也许您会好奇它究竟是什么样的。事实上IYP一直在展示的就是第3和第4层。本文将再一次借助 “反诈中心” 这一现实的主题,作为一个演示,剥开这个 “洋葱”。

—— 第2层 ——

在所有来自统治阶级的威胁行为中,强制公民安装特定的应用程序这种做法,相比下是最低端的(当然,或许也是最省钱的,比那些售价几百万美元的间谍软件可便宜多了 —— 从技术成本到公关成本)。

如果我们假设监控是其主要战略目标,强制安装应用程序这种做法的有效性仅仅取决于公民的顺从。公民不会主动顺从,于是,统治阶级将首先设立一系列社交工程手段 —— 从蒙骗到诱导、再到收紧权限以威胁人们的日常生活。这就是您已经在 “反诈中心应用程序” 的 “推广” 中看到的故事,也是您可以在全世界不同国家看到的同样的故事。

我们此前已经发布了印度的故事,在这里看到,这只是一个例子,一套比较典型的手段:当局强迫人们安装一款监视应用程序,该应用程序不仅记录你的一举一动,而且还会屏蔽你手机上其他应用程序,如 Facebook、YouTube 让其无法工作;它甚至远程删除你手机中被当局不满意的任何东西;如果拒绝安装该应用程序,你就会失业,你的家人孩子就会挨饿,甚至一旦安装后你就无法卸载它,卸载对阻止监视不起作用,并且会让操作卸载的人被纳入当局的重点维稳黑名单。

对于中国的 “反诈中心” 应用程序来说,至少目前为止似乎还没有听到如印度这般恐怖的强制性的惩罚措施和监视能力;但是,其性质是完全相同的。正如德国反抗者在全球反警察暴力抗议运动中所强调的:“我们不能满足于尚且还没被正面射杀” —— 我们是人,我们理应享受基本人权,免于被监视和免于被屠戮一样,都是基本人权。

从表面上看,反诈中心应用程序有至少3个特点令其不同于流行全球的间谍软件,如以色列NSO的 “飞马 Pegasus”(在这里看到如何抵制这种最危险的攻击);但它们之间也有相似之处:

1、反诈中心应用程序是明确告知和强制目标人群安装的,因此它不需要漏洞利用或者说不需要入侵来实现也许是同等的侵入性监视能力。于是,通常情况下有可能有效避免间谍软件和其他类似威胁的安全操作和数字素养,在此不一定有用。

2、间谍软件具有高度的针对性,它是作为一种工具来满足具体的镇压战略,针对异议人士、反对党、反对派、独立的权利组织、调查记者、人权律师、政敌 …… 也就是说,那些被明确怀疑为威胁到了统治阶级权力稳固的个人和群体。当然,包括与这些目标人有关系的周边其他人(还记得那罐蛋白粉的故事吗?)。

但反诈中心这类被强制安装的应用程序,似乎并没有明确的目标群体针对性,它试图强加在所有人身上。这点上与在新疆地区强制安装的 JingWang(净网)应用程序相一致 —— 它声称打击某种罪恶,但预设了 “所有人都具有被打击/防范的必要性/风险” 的错误的前提;于是其战略就不是它所声称的打击罪恶,而是打击你。

您将在下面的审计结论中看到该应用程序在您的手机上做了什么,即便您不理解所有技术相关的结论,也没有关系,您只需要知道,它在贪婪地收集,它的战略目标是数据权力 —— 尽可能多的数据囤积带来尽可能全面的对内控制,和对外的地缘政治竞争力。

—— 第3层 ——

数据就是权力,数据就是资本,数据就是政治,当下是数据在地缘政治争霸战中发挥着曾经石油的作用。如果您尚未理解这点,见:

这就是为什么中国有 “墙”;并且,越来越多的墙在全世界各国国家以不同方式树立起来(在这里看到具体解释《真正能打破墙的东西可能不是梯子:巴尔干化和互联网的未来》)。是的,墙不是用来阻止您看到什么,或者说至少阻止您不是首要战略,即 排斥不是首要战略;相反,充分地获取/收集和集中化,才是真正的目的。

这就是反诈中心这类数据黑洞想要进一步巩固的权力。

正如巴黎索邦大学的经济学家塞德里克·杜兰德(Cedric Durand)所言,数字土地的全面集中正在导致斯图亚特·密尔(Stuart Mill)已经预见到的一个场景,即:一个国家的每一块土地都属于一个主人。大众对数字主人的普遍依赖似乎是 “算法时代自由主义同类相食的未来”。

换言之,即便您安装了该应用程序(和类似很多其他应用程序)而*并没有*遭遇到喝茶、拘捕、判刑的恶果,您的安装行为本身,就已经在大力协助统治阶级巩固权力了。您在扮演帮凶的角色。

3、类似反诈中心这样的应用程序能够明目张胆地登上苹果和谷歌的应用程序商店,并且因显赫的下载量而排入榜首位置。没有任何间谍软件能做到这种形式的不要脸,虽然它们具有相似的甚至一致的侵犯性质。

您可能会说,微信、Facebook 等等这类全球热门应用所具有的侵入性监视能力仅次于间谍软件,它们不也被排在应用程序商店的榜首吗?没错,但它们的数据权力掌握在监视资本家手中,而不是政府;政府与监视资本家抢夺数据权力的斗争已经持续了几十年,从最初的合作(公私监控伙伴关系)、到后来以中介为特征的大规模监控系统(有时是秘密的、有些是公开的、其中包含了诸多的合谋)、再到最近的伪装成 “吹哨” 的正面夺取控制权(不久后我们将详细介绍这件事)。现在中国政府做的事,基本等同于自己来做监视资本家。

4、反诈中心和间谍软件最大的共同点就是,它们都需要且只能通过反抗运动来制止。没有别的办法。也许您会觉得 “安装在虚拟机里不就行了吗?”、“开发一个假的反诈中心应用程序唬弄一下不就行了吗?”、或者 “买两个手机啊”,等等,但很遗憾的是,这些都不是解决方案。也许它们能在眼下管用,能让你登上公共交通工具、进入自己的公寓、在公共部门办理事务(请随时记得,这些都是强加给您的限制!是您被剥夺了的正当权利!),但它们都无法阻止罪恶的膨胀和蔓延。很快,罪恶就会膨胀到令上述方法全部失效,就会蔓延到更加无处不在,将没有人可以侥幸逃脱。

始终是统治阶级在害怕你,而不是反过来;是的,您没看错,这不仅仅鉴于统治阶级对社会的每一点点风吹草动提心吊胆并反应过度,并且鉴于,管控措施永远都是渐进加强的、温水煮的,他们一直在试探社会的反应,因为他们知道,如果我们联合起来奋起反击,他们就完蛋了。

连他们都知道的事,如果我们还不知道,我们将没有任何胜算。

当您庆幸于在自己脖子上每一圈加紧的绳索下获得的喘息时,无需质疑,您只会迎来下一圈更紧的绳索。

这不是防御。这是自杀式的。

—— 第3层 ——

老读者知道,近两年来IYP一直在强调两个要点:

- 1、没有纯粹的 “国内问题”。或者说,如果不能在全球规模上考虑解决方案,国内问题就无从解决(在这里看到关于本文主题的对这一要点的具体解释;并结合上述)。

- 2、在全球化的世界里,所有的斗争都是相互联系的。在一个地方的斗争就是在所有地方的斗争。(我们不久后还有一篇长文将再次展示这个要点)

这两个要点在所有问题上都成立。在数字安全问题上尤其成立,因为这里是没有国界的。

就如以色列在巴勒斯坦平民身上测试的武器,之后在世界各地的军火交易会上以 “经过战斗考验” 的名义出售;北京当局在新疆人民身上测试的监视技术,之后也以 “充足的实践数据” 的噱头销往全球。(别忘了,中国的做法也是抄来的。在这里看到《中国的 “新疆模式” 如何借鉴美国、英国和以色列的平叛战略》)。这样的例子可以写满一个超长的列表,但基本结论您应该已经很清楚了 —— 一个地方的压迫经验将成为很多其他地方的压迫模版;同样,一个地方的反抗成功,也可能令一种或多种压迫手段在全世界很多国家失效,这就是为什么说每一场反抗的成功就是全世界所有被压迫者的成功。

中国正在垄断零日漏洞所有权(不久后我们将详细介绍这件事。您可以在这里看到为什么中国会这样做《美国、中国和俄罗斯:暗网最强大的民族国家骇客》),这有可能意味着中国自己开发的间谍软件将迎来一个飞跃时代,虽然尚不确定;并且,3年前就已经发现了以色列间谍软件的香港受害者,换句话说,您最好忘记您所了解的地缘政治常识,因为它们在预测数字灾难方面并不那么好用(您可以阅读我们的 列表-4,其中有一个板块为 “作恶者-谁在帮中国”,其中记录到的最恶劣的同谋大多来自美国公司;“中美为敌” 的常识在这里不起作用,统治阶级在反乌托邦梦想方面具有共同利益)。

所以您知道,我们之所以更倾向于推测 “反诈中心” 应用程序的强制安装是大数据的集体性灾难,而不是VPN翻墙的个人性灾难,除了如上述所言关于数据权力的地缘政治博弈的原因之外,另一个原因是,因为统治阶级随时可能也可以采用任何国家开发的最先进的间谍软件来打击本土异议和反对派 —— 他们这样做的基础已经存在;但他们首先必需知道 “谁有可能成为异议和反对派”,这就是大规模数据收集和大规模监视才能完成的工作 。

请注意,正在和一直在完成大规模数据收集和大规模监视工作的东西有非常之多!远非 “反诈中心” 一个。而当它们伪装成所谓的 “安全”、“有趣”、“便利性” 时,人们往往会忽视它们的邪恶本质。

当我们发布下面这个视频的时候,有中国朋友准确的指出了这是少数派报告的威胁:

是的,少数派报告的现实威胁不是从现在开始的,而是从2007年;它正是近十几年来反抗大数据运动的主要原因。

所以,再一次重复本文的要点:您需要对抗的不是一个应用程序,而是整个暴政本身 —— 是监视资本主义无限汲取的暴政,而不仅仅是某个民族国家。

IYP一直在讲安全,本文这一审计报告也是为安全的目的而为,但是,真正的安全并不在于一份技术审计,也不在于可能的防御措施。真正的安全取决于被压迫者对暴政的抵抗能力,所有防御措施都是为了保存您这份能力 —— 我们假设它有 —— 避免它死于摇篮之中。但只有当您有效使用这份能力时,才能有真正的安全。

防御不是逃避,而是在为进攻做好准备。

感谢OTF协助的这份审计报告。本报告主要是针对 andriod 操作系统进行的审计,对于 ios 操作系统的影响,仍没有被检查过。

以下是报告中得出的主要结论。

—— 第1层 ——

该应用软件声称能帮助用户侦测到诈骗电话、短信、安装在手机上的诈骗软件,并对用户发出警告。要实现这些功能就需要极高的应用许可,比如巡查所有已安装在使用者手机上的应用软件、读取日志信息、读取SMS信息等等;该应用程序还利用了许多额外的敏感权限:包括但并不限于访问位置、使用摄像头、录制音频、以及写入设备和应用程序设置。

由于该应用程序必需使用中国手机号注册,负责审计的技术人员没有能获得中国的手机号,于是无法实现完整的动态分析,因此,本次审计的大部分内容是通过静态分析进行的。在没有注册账户的情况下,对可访问的部分进行了简单的动态分析。

该应用程序的用户隐私政策指出,某些服务需要用户提供个人敏感信息才能正常工作,但如果用户不提供这些信息,其他功能仍应正常工作。例如,该政策指出,用户可以选择是否利用该应用程序的病毒扫描功能;该政策还声称,用户不是必需使用 “身份验证” 功能,该功能收集面部识别特征并将其发送给第三方验证机构。该应用程序利用 Cloudwalk Technologies 软件包进行面部识别。

这份报告所分析的应用程序的版本是安卓版的v1.1.7。

以下是对一些关键问题的解答。

1、该应用程序收集哪些数据?它监测什么?

该应用程序可以收集大量的用户数据和活动信息,包括在后台收集和直接从用户输入收集。在最初启动时,它要求获得拨打和管理电话的权限;访问位置;以及访问设备上的照片、媒体和文件。此外,对主 API 的每个请求都包含大量的用户和设备信息,包括:

- Android 唯一设备ID

- 操作系统版本

- 操作系统类型

- 操作系统品牌

- 操作系统型号

- 应用版本

- IMEI、MEID、ESN 或 Android 设备ID

- Umeng设备令牌

- Node ID

- Node Code

- 纬度和经度

- 地址

要注册该应用程序,用户必须提供自己的电话号码和位置,并设置一个密码。注册请求将以下信息传输给服务器:

- 电话号码

- 短信验证码

- 密码

- 应用版本

- Android版本

- IMEI

- 请求的 IP 地址

- Region ID

- 警察用户PCode

- 警察用户ID

为了使用该应用程序验证身份,用户还必须提交:

- 身份证照片和当前的脸部图像

- 姓名

- 身份证号码

该应用程序似乎利用了面部识别软件公司 CloudWalk Technology 的软件。该公司已经因大规模监控和侵犯人权而受到制裁。更多相关内容见《图解中国科技巨头 — 半壁“高堡奇人”》。

该应用程序还利用各种第三方服务,在后台收集信息。该隐私政策中特别提到 Antiy Mobile 用于病毒扫描,Umeng用于跟踪和分析。该政策还指出,应用程序作者对这些第三方收集的数据免责。观察到的各种额外的第三方服务包括用于异常报告和分析的腾讯 Bugly,用于地理数据的 Amap,以及用于统计和应用安装的 openinstall。(详细内容见原报告附录)

该应用程序的许多核心功能都需要敏感的权限来增强或修改用户操作。其中一些权限允许应用程序读取和接收短信,用户报告 “短信欺诈或骗局” 的能力需要这些权限。该应用还利用了一个广播接收器,它有能力接收包含各种内容的短信,如 “恶意链接”。该应用程序有相应的能力来记录通话,以及访问通话记录和联系人信息。用户还可以拒绝和/或报告没有录音的电话。

2、该应用程序如何收集数据?用户能否通过改变权限来防止收集?

该应用程序既在后台收集数据,也在手动请求时传输数据。数据通过 HTTP 请求被发送到各个域。在最初的动态测试中,该应用程序访问的主要域是:

- fzapp.chanct.cn

- fzapp.gjfzpt.cn

- fzapph5.gjfzpt.cn

最初的动态测试包括以正常用户身份手动使用该应用程序,同时拦截所有网络请求,并执行数据包捕获以观察额外的流量。该应用程序利用证书固定,所以使用 Frida 脚本来拦截 HTTPS 流量。非注册用户可使用的功能包括设置地区和位置、登录、注册、忘记密码恢复、查看用户协议和点赞社交媒体账户(未测试)。

如上所述,该应用程序中的第三方库收集和传输数据。其隐私政策中特别指出 Antiy Mobile 防病毒和 Umeng 统计和分析。在上述的动态测试中,该应用程序向以下额外的域发送数据:

- 14.215.158.61:8002

- 203.119.204.254:80

- aaid.umeng.com

- adash.man.aliyuncs.com

- amdcopen.m.taobao.com

- cgi.connect.qq.com

- dns.qq.com

- dualstack-arestapi.amap.com

- login.sina.com

- openinstall.io

- restsdk.amap.com

- stat.openinstall.io

此外,当应用程序没有被授予位置服务权限时,每个API请求都包括纬度和经度值为0。本次测试的限制使得无法确定拒绝或撤销所有应用程序权限的效果是什么。但此前有用户报告说,拒绝所有权限会导致该应用程序崩溃。

在启动时,该应用程序要求定位许可、访问存储空间和电话。在预注册期间,拒绝这三项权限似乎并没有阻止该应用程序的运作。该应用程序需要额外的权限来实现全部功能;这些权限将在不同的使用阶段被要求;这些阶段在本次审计中无法测试。

3、是否有可能通过使用 Xposed 模块 XPrivacyLua 来完全阻止该应用程序从手机上读取信息?

如前所述,审计团队只能动态测试用户注册前的应用行为,但无法测试日常使用。这是因为没有找到一个中国的手机号码来注册该应用程序。下面的细节是对该应用程序的可访问部分进行的动态测试。

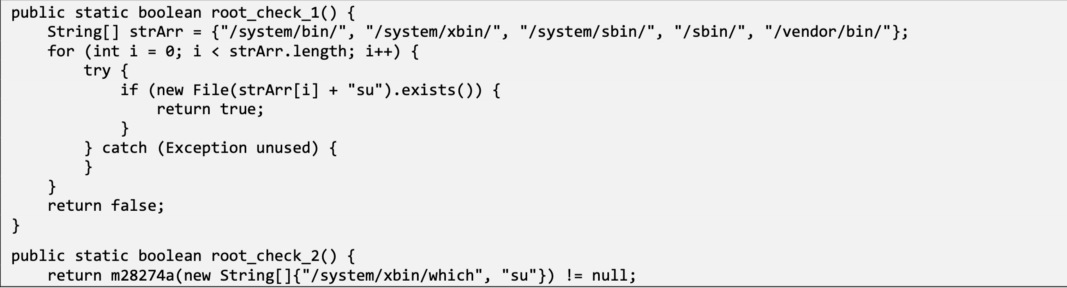

测试设备已使用自定义 userdebug 版本进行刷新。试图运行该应用程序时失败了,并出现了该应用程序不支持 root 设备的信息。发现了以下的 root 检查:

在安装了 Xposed 框架和 RootCloak 模块后,这些检查被绕过了,应用程序被启动。XPrivacyLua 模块被安装并配置为向目标应用程序提供数据。此时该应用程序的可用部分似乎仍在正常运行。每次请求发送的数据,如纬度和经度,都由 XPrivacyLua 模块生成。该模块本身表明,在初始配置屏幕上,该应用程序试图访问以下数据。

- 获取手机上安装的应用程序

- 获取位置数据

- 获取传感器数据

- 读取标识符

- 读取网络数据

- 使用跟踪

代码审计表明,这些访问并不限于初始配置步骤。

此外,各种 GPS 伪造和设备ID欺骗工具也能成功地将数据输入到该应用程序。

4、如果 Xposed 和 XPrivacyLua 可以防止应用程序读取用户信息,那么该应用程序是否会提醒当局,从而使用户陷入麻烦?

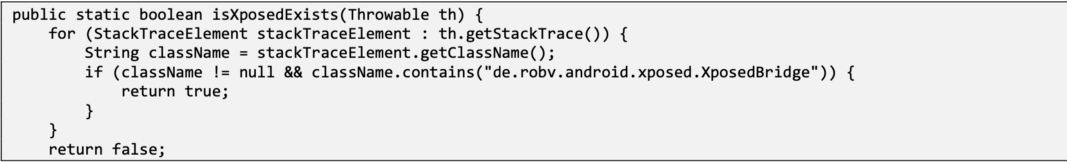

该应用程序似乎可能报告关于用户使用 Xposed 框架的唯一地方是腾讯 Bugly 崩溃报告服务。

这个函数在试图检测 Xposed 框架:

此外,com.tencent.bugly.crashreport.common.info.C3194b(混淆的名字)检查 de.robv.android.xposed.XposedBridge 和 de.robv.android.xposed.installer 包。

其中一个检查是扫描 /proc/<PID>/maps 中名称里含有 xposed 的.jar和.so文件。

这些检查似乎只搜索原始的 Xposed 框架包。像 EdXposed 和 LSPosed 这样的替代品可能会绕过这些检查而不至于被报告。本次审计对 EdXposed 进行了测试;它的软件包名称为 org.meowcat.edxposed.manager,它没有被该应用程序发现。

腾讯 Bugly 也以类似的方式检查 com.saurik.substrate 包的存在。

5、用户如何避免被该应用程序监控和审查?

如果公民被要求必须在自己的手机上安装这个应用程序,本报告中讨论的一些方法可以帮助保护用户的隐私;特别是撤销或拒绝权限,利用 Xposed 框架或其他 root 技术来隐藏信息。重要的是要明白,这些方法并不能保证隐私或匿名,而且可能被发现。完全阻止该应用程序的功能的任何可能后果,目前还不十分清楚。

当然,该应用程序可能会被更新,并获得额外的或更有效的检测,如更先进的root检测,更广泛的 Xposed 框架检测,以及更广泛的隐私功能报告。如果目前的应用程序检测到其版本已经过时,它会提示用户从https://oss.chanct.cn/preventfraud-static/apk-nationalapp/national-antifraud.apk 下载最新版本。该应用程序还包括腾讯 Tinker 库,它将自己描述为 “安卓的热修复解决方案库,它支持dex、库和资源的更新,而无需重新安装apk。” 也就是说,这个库将来可能会被用来更新该应用的功能,即使用户拒绝安装较新的版本。

该应用程序还可以执行写入系统设置和安装应用程序等操作,这很容易被用于邪恶的目的。重要的是要注意已安装的应用程序要求哪些权限,并尽可能地拒绝和撤销不需要的权限。(在这里看到相关具体说明《您真的理解应用权限都授予了什么吗?这里是保护您安全的重要知识 》)

用户的另一个选择可能是升级到安卓12,其中包括新的隐私功能,在应用程序访问敏感权限(如麦克风、摄像头和位置)时通知用户。但是,请注意,控制手机软件的移动运营商有可能删除或阻碍这些功能。

本次审计中没有看到任何迹象表明该应用程序寻找VPN的使用,或暴露利用VPN访问被封锁内容的用户。但是,鉴于其广泛的权限,包括查询和扫描所有安装的软件包的能力,意味着寻找VPN的能力可能会在未来被添加,并且不需要额外的权限。此外,病毒扫描功能就可以包括检测合法的VPN应用程序的签名。

人们似乎在此有一个误解,以为安装在手机上的东西或者被警察拦截查手机才会暴露VPN的使用,其实不然,您的ISP就知道您在使用VPN,不同的结果只取决于它们是否在乎。ISP是最大的灾难,却往往被人们忽视,这是一个错误。

—— 第4层 ——

我们每个人都被承诺了完全的自决权:社会的所有机构都应该兑现它。您天生享有自决权,并不是因为它是被任何人赐予的,而是因为,包括最极权的独裁统治者也无法把它夺走。因为您会抵抗,您会叛逆,对自主的欲望就如喷嚏一般难以掩盖。

从古至今的所有统治阶级都在不断学习如何欺骗他的人民,静悄悄地一步步地剥夺人们的自决权,并伪装成 “安全”、“便利”、“现代化”、“时髦” …… “我为你好”,让服从变得 “理所当然”。统治阶级就是最大的诈骗犯,他们控制的媒体放大他们的声音,旨在操纵你忘记自己的权利和欲求;你的所有热情和爱好都可能是可疑的,是被诱导的结果。他们是最成功的的诈骗犯,他们让你心甘情愿地奔向他们的理想,而忘记你自己的。

如果您真的痛恨骗局,那就从识破统治阶级的骗局开始吧。

统治阶级喜欢谈论 “个人责任”,但是,如果您为自己的所有行为负全部责任,您首先会服从他们的指示吗?

数字时代里,统治阶级已经以前所未有的深度渗透到每个人生活的角角落落,而不仅仅是一个应用程序;算法统治你的所见所闻,从而主宰你的认知;ISP统治你的连接能力,在你最需要队友协助、最需要发出声音的时候切段你们的联系、堵住你的嘴;大数据监视你的所有生活、了解你的欲求、窥视你的内心所想、甚至预测你不久后将会做什么 …… 在这种情况下,服从和自愿已经变得越来越难以区分 —— 就如,当我告诉你收集你的声纹的 Clubhouse、收集你的脸部数据的 TikTok、操纵你的认知的 Facebook 都是邪恶的,是你不应该安装使用的东西时,你会理睬我吗?事实上它们的邪恶和被强制安装的 “反诈中心” 和被胁迫安装的 “学习强国” 并无本质性区别 —— 对您的人权和安全来说。

一直以来,您忘记了自己的利益,您已经服从于太多这种邪恶的诈骗。“反诈中心” 的不同仅仅在于,它来自于您认识的恶魔以您熟悉的方式推销给您。您不应该被强制,就如您不应该被蒙骗一样,是您的自决权,您的基本人权和人身安全。

就如您所见到的,狭隘和短视的人会将系统性问题分解和压缩为特定群体/个体问题 —— 他们看不到腐败就是政府的顽疾,而只是痛斥某一届政府和个别的政客;同样,他们也看不到监视资本主义的灾难,而只是愤怒于某个应用程序。绝对不是说某个政客和某个应用程序不值得关注,绝不是,否则根本不会有本文;而是,如果您忽略了根源的系统性问题,您将无法解决一切个别问题,永远会有下一个更邪恶的政客和更危险的应用程序。

这不仅仅是一个集中化的互联网,而是一个集中化的世界,它需要去中心化的解决方案。我们要想得到真正的自由和民主,就要去干预所有那些欺诈我们的程序 —— 从在线到现实。

我们必须彻底抛弃压迫性政权,而不是去试图 “更公平” 地管理它的细节;不是要去改变谁是上司谁是下属,也不是仅仅纠结于几个权限设置;反叛的目的不是要寻求更正当的规则或更和蔼可亲的统治者,而是要展示我们自己的能力,“我们人民” 真正的力量。即 直接行动。

如果您问 “第4层是什么”,香港人已经做到了,我们将这一喜讯在本站 “The_New” 部分置顶《“我们要尝试一种没有霸权的生活”:对香港行动者的访谈》。

我们此前已经上传过一个播客《中心化的问题需要去中心化的解决方案》,并论述过《从民主到自由》,都可以帮您理解这第4层的含义。请随时记得,您是有自决权的,您可以拒绝,可以反叛,您值得也应该拥有自己想要的世界。

IYP始终在第3层和第4层,等您。⚪️

⚪️

喜欢我的作品吗?别忘了给予支持与赞赏,让我知道在创作的路上有你陪伴,一起延续这份热忱!

- 来自作者

- 相关推荐